三角洲机器码解除,突破限制的智慧之道,三角洲机器码解除:突破限制的智慧之道,三角洲机器人科技有限公司

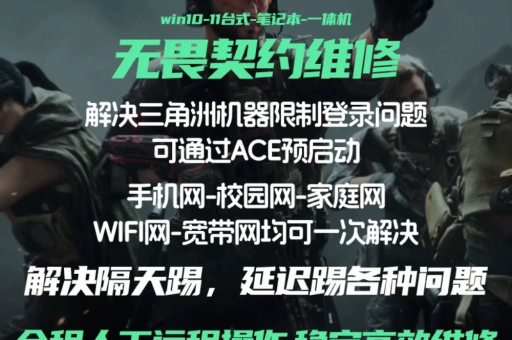

- 三角洲行动无畏契约pubg机器修复解除标记绝地求生频繁24电脑

- 2025-05-25 00:43:19

- 374

在当今数字化飞速发展的时代,各种软件和系统为我们的生活和工作带来了极大的便利,但随之而来的是一些限制和封锁,三角洲机器码作为一种常见的限制手段,常常让用户感到束手无策,通过深入研究和探索,我们发现了一些突破三角洲机器码限制的智慧之道,这些方法不仅展现了技术的力量,更体现了人类智慧在突破困境时的无穷潜力。

揭开三角洲机器码的神秘面纱

三角洲机器码是一种用于限制软件使用权限的技术手段,它通过加密和校验等方式,对软件的运行环境和授权信息进行严格的把控,当用户试图在未经授权的情况下使用受三角洲机器码限制的软件时,系统会检测到机器码不匹配或者授权信息无效等情况,从而拒绝软件的运行,这种限制方式在一定程度上保护了软件开发者的权益,但也给用户带来了不便,尤其是那些需要在非授权环境下使用软件的用户。

从技术原理上来看,三角洲机器码主要基于加密算法和校验机制,加密算法用于对软件的关键信息进行加密,只有在特定的解密环境下才能还原出原始信息;校验机制则用于检测软件运行环境的合法性,包括硬件配置、操作系统版本、软件版本等方面,通过这些技术手段,三角洲机器码能够有效地阻止非法用户使用软件,但同时也给合法用户带来了困扰。

传统方法破解三角洲机器码的局限性

在过去,一些用户尝试通过修改系统文件、替换加密算法等传统方法来破解三角洲机器码,这些方法往往具有很大的风险,不仅可能导致系统不稳定甚至崩溃,还可能触犯法律。

修改系统文件是一种比较常见的破解方法,用户通过修改系统注册表或者系统文件中的相关配置来绕过三角洲机器码的限制,但这种方法需要对系统有深入的了解,并且容易误操作导致系统损坏,随着操作系统的不断升级和补丁的发布,这种破解方法很快就会失效。

替换加密算法也是一种曾经被广泛使用的破解方法,用户通过替换软件中的加密算法来绕过三角洲机器码的限制,但这种方法同样存在很大的风险,加密算法是软件的核心技术之一,替换加密算法可能会导致软件功能失效甚至崩溃;加密算法的替换需要对加密技术有深入的了解,并且容易侵犯软件开发者的知识产权。

三、创新的智慧之道:利用虚拟机技术突破三角洲机器码限制

随着计算机技术的不断发展,虚拟机技术逐渐成为一种突破三角洲机器码限制的有效手段,虚拟机是一种模拟计算机硬件环境的软件,它可以在一台物理计算机上创建多个虚拟计算机,每个虚拟计算机都有自己独立的操作系统和硬件配置。

利用虚拟机技术突破三角洲机器码限制的原理是,在虚拟机中安装受三角洲机器码限制的软件,并模拟出符合软件运行要求的硬件环境和操作系统版本,由于虚拟机与物理计算机相互隔离,虚拟机中的软件运行环境不会受到物理计算机系统的限制,从而可以顺利运行受三角洲机器码限制的软件。

用户可以使用一些专业的虚拟机软件,如 VMware、VirtualBox 等,在这些虚拟机软件中创建一个虚拟计算机,并安装与受限制软件相兼容的操作系统和硬件驱动,将受三角洲机器码限制的软件安装到虚拟计算机中,并按照软件的要求进行配置和调试,在虚拟机中运行软件时,虚拟机软件会模拟出与物理计算机不同的硬件环境和操作系统版本,从而绕过三角洲机器码的限制。

利用反汇编和调试技术破解三角洲机器码

除了虚拟机技术外,反汇编和调试技术也是一种突破三角洲机器码限制的有效手段,反汇编是将二进制代码转换为汇编代码的过程,通过反汇编可以了解软件的内部结构和工作原理,调试技术则是在软件运行过程中对软件进行监视和调试的过程,通过调试技术可以发现软件运行过程中的问题和漏洞。

利用反汇编和调试技术破解三角洲机器码的原理是,通过反汇编和调试技术对受三角洲机器码限制的软件进行分析,找出软件中加密和校验的关键代码,并对这些代码进行修改或替换,这样,就可以绕过三角洲机器码的限制,使软件能够正常运行。

这种方法需要对计算机技术有深入的了解,并且需要具备一定的反汇编和调试经验,这种方法也存在一定的风险,修改软件中的关键代码可能会导致软件功能失效甚至崩溃,并且还可能触犯法律。

寻求合法的授权方式突破三角洲机器码限制

除了上述技术手段外,寻求合法的授权方式也是突破三角洲机器码限制的有效途径,软件开发者通常会为合法用户提供授权方式,如注册码、序列号、激活码等,这些授权方式可以通过合法的渠道获得,并且可以有效地突破三角洲机器码的限制。

用户可以通过购买正版软件、注册软件账号等方式获得合法的授权方式,并按照软件开发者的要求进行激活和注册,这样,就可以获得软件的合法使用权,并且可以在不受三角洲机器码限制的情况下正常使用软件。

三角洲机器码作为一种常见的限制手段,给用户带来了不少困扰,但通过深入研究和探索,我们发现了一些突破三角洲机器码限制的智慧之道,虚拟机技术、反汇编和调试技术以及寻求合法的授权方式等方法都为我们突破三角洲机器码限制提供了有效的手段。

我们也应该认识到,这些方法都存在一定的风险和局限性,虚拟机技术需要用户具备一定的计算机技术水平,并且可能会对系统性能产生一定的影响;反汇编和调试技术需要用户具备深入的技术知识,并且可能会触犯法律;寻求合法的授权方式虽然是最安全的方法,但也需要用户付出一定的经济成本。

随着计算机技术的不断发展,相信未来会有更加安全、有效的方法来突破三角洲机器码限制,软件开发者也应该不断改进和完善软件的授权机制,为用户提供更加便捷、安全的使用体验,才能真正实现软件开发者和用户之间的共赢。

突破三角洲机器码限制是一项具有挑战性的任务,需要我们不断探索和创新,通过运用智慧和技术,我们一定能够找到更加有效的方法来突破三角洲机器码的限制,为用户带来更加便捷、安全的使用体验。